4 Schritte zu Ihrem sicheren Unternehmen

Erarbeiten Sie gemeinsam mit uns diese 4 Schritte, um einen Cyber-Sicherheitsplan für Sie zu erstellen.

Finden Sie, gemeinsam mit codeSec, Lösungen für sichere Verbindungen, Cloud-basierte Anwendungen, Benutzer und Kostenkontrolle.

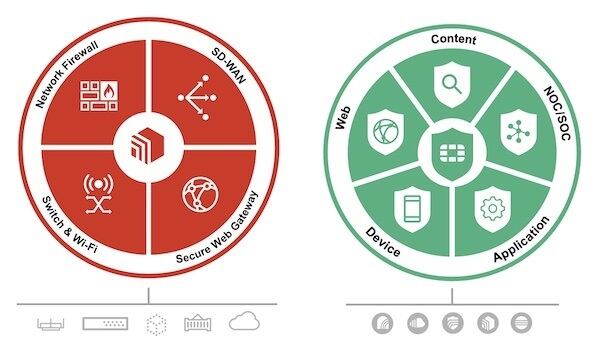

Schritt 1: Sichere Connectivity

Schützen Sie Daten, während sie sich in Ihrem Netzwerk bewegen, und ermöglichen Sie einen sicheren Zugriff auf die Cloud.

Beginnend mit einer Netzwerksicherheit

Eine Next Generation Firewall (NGFW) sowie Switches und drahtlose Zugriffspunkte verschaffen Ihrem Unternehmen den entscheidenden Schutz, die Flexibilität und Skalierbarkeit, die Sie für ein schnelles Wachstum bei gleichzeitiger Risikominimierung benötigen. NGFWs ersetzen herkömmliche Router und bieten Ihnen die Transparenz und Kontrolle, die Sie zur Maximierung Ihres Netzwerks benötigen.

Das integrierte sichere SD-WAN ermöglicht einen sicheren Zugriff auf die Cloud und maximiert die Leistung bei der Arbeit mit Cloud-basierten Anwendungen.

Schritt 2: Sichere Software

Sichere SaaS-Einführung

Der Schutz von Daten und Anwendern bei der Nutzung von Software-as-a-Service-Anwendungen obliegt eigentlich dem Unternehmen und nicht dem Anbieter. Etwas, das viele Unternehmen überrascht. Ein Cloud Access Security Broker (CASB) bietet eine Schutzebene innerhalb dieser Anwendungen, um zu verhindern, dass vertrauliche Informationen nach außen dringen, und um das Eindringen und die Verbreitung von Malware zu verhindern.

E-Mail-Sicherheit

Der E-Mail-Datenverkehr wird getrennt vom Netzwerkdatenverkehr behandelt, der durch Firewalls überprüft wird. Über E-Mails können Angreifer Social Engineering und Phishing nutzen, um bösartige Dateien zu versenden und Benutzer dazu zu bringen, unwissentlich auf bösartige Links zu klicken. Durch die Überprüfung von Anhängen, die Analyse von Dateien und die Suche nach bösartigen Links wird das Risiko erheblich reduziert.

Schritt 3: Sichere Benutzer

Schützen Sie Ihre Benutzer, egal ob sie im Büro oder unterwegs sind.

Endpunkt-Security

Wenn Benutzer das Büro verlassen, sind sie nicht mehr mit Ihrer Netzwerksicherheit verbunden, es sei denn, sie verwenden ein Virtual Private Network (VPN) für die Rückverbindung. Die richtige Endpunkt-Security schützt Ihre Benutzer mit einer ähnlichen Technologie, die an der Firewall eingesetzt wird, um grundlegende und fortgeschrittene Angriffe zu erkennen und zu blockieren.

Remote-Benutzer und VPN

Wir wollen unseren Benutzern die Möglichkeit geben, von zu Hause, vom Flughafen oder wo auch immer die Arbeit sie hinführt, zu arbeiten, allerdings müssen wir dies auf eine sichere Art und Weise tun. VPN erstellt einen verschlüsselten Pfad zurück zum Büronetzwerk und gewährleistet Sicherheit so, als würde der Benutzer an seinem Schreibtisch sitzen.

Schritt 4: Kosten kontrollieren

Optimierung und Vereinfachung von Sicherheit, Management und laufendem Betrieb.

Cloud-basiertes Management

Die Möglichkeit, sich schnell und einfach anzumelden, auf wichtige Informationen zuzugreifen und Maßnahmen zu ergreifen, kann ein Unternehmen bei einem Sicherheitsvorfalls retten. Cloud-basiertes Management ermöglicht Ihnen den Zugang überall dort, wo Internet verfügbar ist, und die Verwaltung mehrerer Geräte über eine zentralisierte Verwaltungskonsole aus vereinfacht den laufenden Betrieb zusätzlich.

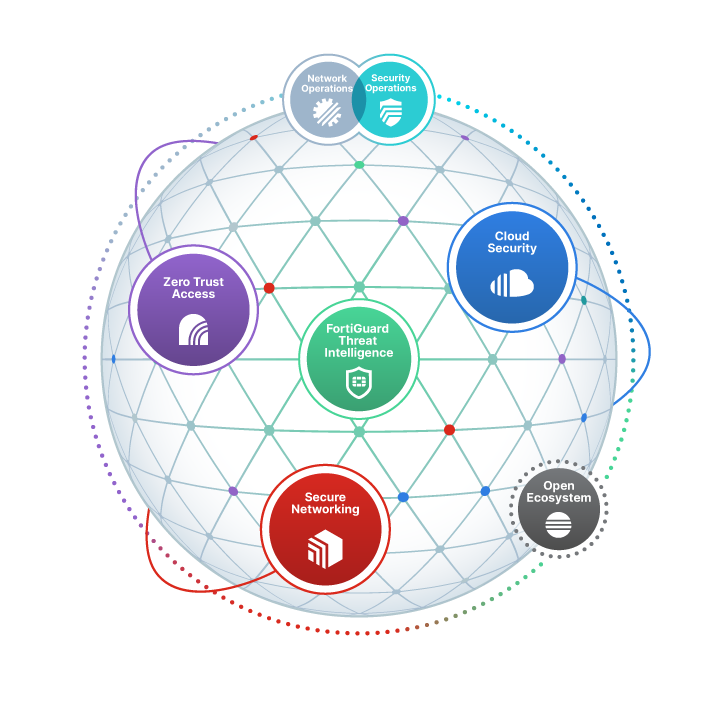

Security-as-a-Service konsumieren

Profitieren Sie von den Vorteilen von SECaaS für Ihre Sicherheitsanwendungen mit einem Angebot, um Konsistenz, Kontrolle und Transparenz über Ihre gesamte Sicherheitsinfrastruktur hinweg zu gewährleisten.